Hallo,

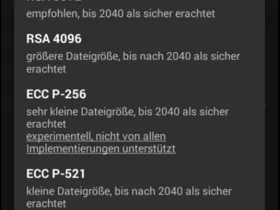

ich suche nach Anbietern von S/MIME X.509 Zertifikaten für Privatanwender und wollte nach euren Empfehlungen und Erfahrungen fragen, da viele Anleitungen, HowTo's, und Tipps mittlerweile veraltet sind.

Leider gibt es momentan kaum noch Anbieter für kostenlose Klasse 1 Zertifikate.

Vielfach auch nur mit erheblichen Einschränkungen: geringe Laufzeit (secorio) , das Zertifikat wird auf Herstellerserver generiert (WISeID), oder der Anbieter ist mit seinen Root Zertifikaten kaum verbreitet (CACert/DGNcert).

Gibt es aus eurer Sicht Empfehlungen für kostenlose Zertifikate?

Wenn ich für ein Klasse 1 Zertifikat bezahle, welche Anbieter nimmt man hier am besten, oder worauf sollte man achten?

MfG Markus