- Betriebssystem + Version: Linux / Win

- PGP-Software / PGP-Version: 2.1

Hallo,

ich möchte mir einen neuen gpg Schlüssel erstellen und diesen neben TB auf Win/ Ubuntu auch unter K9+Openkeychain nutzen.

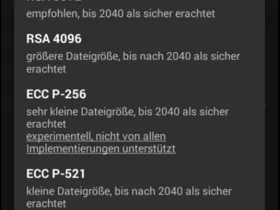

In den letzten Jahren gab es einige Fortschritte mit neuem Algorithmen, insbe. die Verwendung elliptische Kurven.

Hat jemand von Euch Erfahrungen mit dem produktiven Einsatz vom ECDSA Algorithmus? Ich bin mir unsicher, ob der (vermeintliche) Gewinn an Sicherheit damit erkauft wird, dass die neuen Schlüssel ggf noch Kinderkrankheiten/unentdeckte Schwachstellen bzw. mangelnde Kompatibilität aufweisen.

Markus