Wie man Aliases, für die kein öffentlicher Schlüssel vorliegt, mit einem beliebigen Schlüssel verknüpfen kann, habe ich in einem anderen Beitrag beschrieben.[1]

In diesem Beitrag geht es zusätzlich darum, eigene Aliases, für die kein eigenes Schlüsselpaar existiert, z. B. mit dem Schlüssel der Standard-Identität so zu verknüpfen, daß man sie auch als Absender zum verschlüsselten Nachrichtenaustausch nutzen kann.

Gleich vorweg eine Warnung: wer Scheu vor about:config hat, bitte nicht weiterlesen - es geht ins «Eingemachte»!

Die folgenden Informationen sind keinesfalls als «Kochrezept» zu verstehen, sondern sollen nur zeigen, was mit «Bordmitteln» von TB alles zu erreichen ist. Für mich war es wichtig, OpenPGP in TB in Verbindung mit GnuPG besser zu verstehen und dazu kam diese kleine Herausforderung gerade recht.

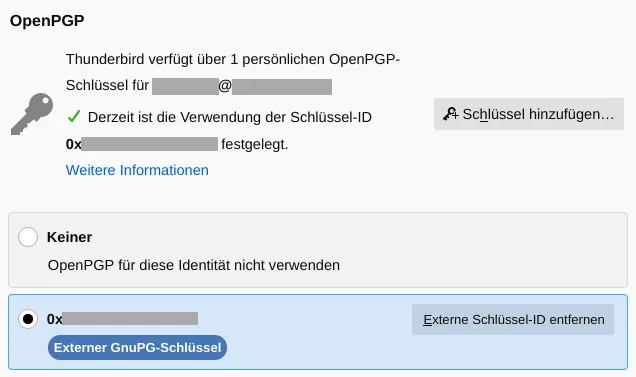

Das Problem: Verwendet man externe GnuPG-Schlüssel, läßt sich nur einer für die Standard-Identität einrichten. Das Ändern ist zwar möglich, aber extrem lästig!

Zum besseren Verständnis meine Gegebenheiten vor Ort:

- Betriebsystem: Linux Debian 10

- Installierte Pakete: 'gnupg' und 'gpg-agent'

- Thunderbird Version 78.10.0 (32 Bit)

- Die Schlüsselverwaltung von TB enthält nur die öffentlichen Schlüssel der Empfänger, die privaten Schlüssel werden von gpg-agent verwaltet[2]

- Ein Mail-Konto mit einer Standard-Identität und zwei Aliases

Zunächst die Abfrage, welche Schlüsselpaare für welche Identitäten überhaupt existieren.

gpg -K in einem Terminal liefert:

Schl.-Fingerabdruck = ABCD EF01 2345 6789 ABCD EF01 2345 67AB CDEF 0123

uid [ ultimativ ] Alias 1 <alias_1@example.com>

Schl.-Fingerabdruck = 0123 4567 89AB CDEF 0123 4567 89AB CDEF 0123 4567

uid [ ultimativ ] Alias 3 <alias_3@example.com>Wie man sieht, existiert für Alias 2 kein eigenes Schlüsselpaar, das ist also der Kandidat für die weiteren Versuche. Ziel ist, diesem Alias den Schlüssel für Alias 3 (Standard-Identität) zuzuordnen.

Nun die Zuordnung der Aliases, die in TB unter Weitere Identitäten eingetragen sind, zu den internen ID-Nummern auflisten:

Bearbeiten → Einstellungen → Allgemein → Konfiguration bearbeiten → Suchen: useremail

mail.identity.id1.useremail alias_1@example.com

mail.identity.id2.useremail alias_2@example.com

mail.identity.id3.useremail alias_3@example.comJetzt die zugehörenden Schlüssel-IDs auflisten, bzw. die fehlende für Alias 2 (id2) neu anlegen/eintragen: (Suchen: pgpkeyId)

mail.identity.id1.pgpkeyId 0xABCDEF0123456789ABCDEF01234567ABCDEF0123

mail.identity.id2.pgpkeyId 0x0123456789ABCDEF0123456789ABCDEF01234567

mail.identity.id3.pgpkeyId 0x0123456789ABCDEF0123456789ABCDEF01234567Diese langen IDs sind die oben angezeigten Fingerprints ohne Leerzeichen mit 0x als Prefix.

Alias 2 ist damit demselben Schlüssel wie Alias 3 zugeordnet.

Nun das gleiche für die Schlüsselverwaltung von TB: (Suchen: openpgp_key_id)

mail.identity.id1.openpgp_key_id 234567ABCDEF0123

mail.identity.id2.openpgp_key_id 89ABCDEF01234567

mail.identity.id3.openpgp_key_id 89ABCDEF01234567Diese IDs ensprechen den letzten 16 Zeichen der langen IDs.

Auch hier für Alias 2 (id2) die gleiche ID wie für Alias 3 anlegen/eintragen.

Als nächstes noch folgende Schlüssel anlegen/eintragen: (Suchen: is_gnupg_key_id)

mail.identity.id1.is_gnupg_key_id true

mail.identity.id2.is_gnupg_key_id true

mail.identity.id3.is_gnupg_key_id trueMit diesen Schlüsseln läßt sich die Voreinstellung zum Signieren von Mails für die einzelnen Identitäten steuern: (Suchen: sign_mail)

mail.identity.id1.sign_mail true

mail.identity.id2.sign_mail true

mail.identity.id3.sign_mail trueWie sich herausgestellt hat, wird diese Voreinstellung von TB immer dann übergangen, wenn auf eine verschlüsselte Mail geantwortet wird. Das Signieren ist also bei Bedarf manuell wieder zu deaktivieren!

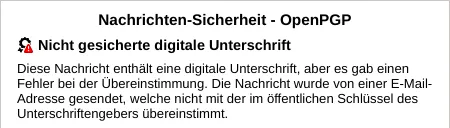

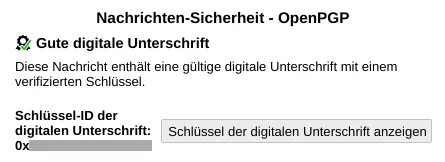

Noch ein Hinweis: Wenn man mit einem Alias mit verknüpftem Schlüssel Mails signiert, zeigt TB beim Empfang einen Warnhinweis zur Signatur:

Das ist verständlich - die Signatur ist trotzdem korrekt.

Es gibt auf anderen Betriebsystemen sicher noch viel zu testen, aber dazu fehlen mir die Möglichkeiten (und auch die Lust). Vielleicht ist bei dem einen oder anderen mit diesen Informationen das Interesse für eigene Experimente geweckt. Erfahrungen und Hinweise zu Problemen/Fehlern sind willkommen.

Nicht vergessen: Vor Änderungen den Profilordner sichern (zumindest die prefs.js).

[box]

Wer kein Backup hat verdient kein Mitleid!

[/box]